Zabezpečení RDP – Omezení IP adres a změna výchozího portu

Protokol RDP sehrává v rámci vzdáleného ovládání výpočetní techniky zásadní roli. Víte, co se skrývá za touto zkratkou a jak s RDP pracovat v operačním systému Windows 11?

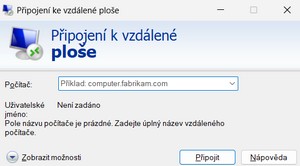

Proprietární síťový protokol, s pomocí něhož máte možnost na dálku ovládat jiný počítač. Přesně tak vypadá základní charakteristika RDP. Zkratka, za níž se skrývá anglické slovní spojení Remote Desktop Protocol, které má jasně vypovídající význam. Tento protokol byl vyvinutý společností Microsoft a funguje na velice jednoduchém principu klient – server. Samotné RDP porty jsou pak pomyslnou branou pro vzdálené ovládání. K němu je využíván klient umožňující zobrazení grafického prostředí.

Nezbytná serverová část RDP je aplikována už od dob serverové edice Windows NT a používá se i v současných verzích. Tu šlo v omezené míře využít i na běžných desktopových řadách operačního systému Microsoft. Plnohodnotného klienta RDP najdete v systému běžně, a to od verze Windows XP a vyšších. Výjimkou není implementace serverové části pro unixové systému, s níž se pojí zkratka XRDP. Protokol RDP byl dokonce implementován do operačního systému Mac OS X, o což se postarala společnost Aqua Connect, jako první s udělenou licencí.

Použití RDP v praxi

Komunikace mezi vzdálenými klienty a servery, potažmo vytvoření bezproblémového komunikačního kanálu má pochopitelně mnohá využití. Připojení ke vzdálené ploše, jak ho můžete nalézt v operačním systému Windows 11 vám poslouží například při řešení pracovních záležitostí z domu. Pohodlně se připojíte do práce a můžete ovládat konkrétní výpočetní techniku na dálku. Tímto způsobem ostatně funguje například technická podpora u mnoha společností, kdy lze vzdáleně provádět nastavení a správu.

Použití RDP je výsadou IT pracovníků, kteří jsou schopni díky protokolu realizovat konfiguraci vzdálených serverů. A to v podstatě odkudkoliv s připojením k internetu. Záleží samozřejmě na oboustranné konfiguraci klient – server. Zkratka RDP je vlastní také virtuálním strojům, uvnitř nichž lze využívat plnohodnotné desktopové prostředí. Zkrátka pohodlný přístup k virtualizovanému pracovnímu prostředí.

RDP port a vše, co byste měli vědět

Komunikace mezi klientem a serverem je řešena prostřednictvím RDP portu s označením 3389. Právě ten je standardně vyhrazen pro tuto komunikaci, kdy obslužný software zahajuje komunikaci přes tento port. Standardizované rozhraní je spjato se snadným nastavením a kompatibilitou. Po zahájení komunikace dochází k šifrovanému provozu. A jak taková komunikace přes RDP funguje?

- Žádost klienta přes port 3389

- Odpověď serveru

- Inicializace relace a navázání bezpečného komunikačního kanálu

Tento výchozí port RDP samozřejmě není tím jediným, který můžete využít. Pokud chcete zvýšit bezpečnost komunikace a rozšířit funkčnost, lze sáhnout i po dalších portech. V operačním systému Windows můžete nakonfigurovat jiné rozsahy portů. Výjimkou jsou ty klasické pro jiné druhy komunikace, jako je port 22, 80 nebo 443. Naopak použít lze RDP port 1433 při přístupu k SQL serveru vzdáleně. Pokud chcete vytvořit méně viditelnou komunikaci, která není tak často skenována nejrůznějšími boty, vsaďte třeba na blízké porty 3390, 3395 nebo ty v dynamickém rozsahu 49152, 59999 a jiné.

Jestliže se rozhodnete pro změnu RDP portu, měli byste si nejprve ověřit, zda není port systémem využíván. Zároveň musí být na firewallu povolena komunikace přes tento port. S protokolem RDP souvisí také možnost omezení na IP adresu v operačním systému Windows 11. Tento úkon provedete tak, že si spustíte aplikaci Zabezpečení Windows.

- V levém menu zvolte Firewall a ochrana sítě

- V Příchozích pravidlech najděte položku Vzdálená plocha – uživatelský režim (TCP-In)

- Přes pravé tlačítko Vlastnosti si otevřete záložku Obor

Bezpečnost související s RDP porty

Bezpečnost a RDP porty musí jít za každou cenu ruku v ruce. Jakékoliv zranitelnosti tohoto systému jsou totiž využívány, potažmo zneužívány různými útočníky. Typickým příkladem je posílání zpráv mezi dvěma stranami s cílem navodit přímou komunikaci a zachytit citlivá data. Není to však jen tento typ útoku známý jako Man In the Middle. Mohou to být i nedostatky systému, který není pravidelně aktualizován a zabezpečen.

Zneužití RDP protokolu souvisí i s jeho pomyslným "únosem", k čemuž dochází při získání potřebných údajů k relaci, zkrátka neoprávněné nabytí kontroly nad spojením. Kapitolou samou o sobě jsou útoky ve formě opakovaných pokusů hádání uživatelských jmen a hesel. Těmto virtuálním atakům se říká Brute Force útoky.

Snažte se zabezpečit RDP porty

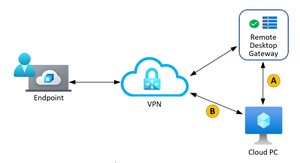

Abyste se vyhnuli výše uvedeným a mnohým dalším scénářům, potažmo minimalizovali riziko útoku, je třeba zacílit na dostatečné zabezpečení RDP. Jednou z možností je již zmiňovaná změna výchozího portu RDP. Ten bude nestandardní, včetně povolení pravidel na firewallu. Dále můžete omezit přístup IP adres, popřípadě použijete virtuální privátní síť známou pod zkratkou VPN. Efektivní je zároveň autentizace před vytvořením RDP spojení. V ideálním případě povolte ověřování na síťové úrovni označované zkratkou NLA a aplikujte pouze dostatečně silná hesla. Alternativou se může stát také implementace dvoufaktorového ověřování 2FA, které je čím dál populárnější.

I přes různé metody zabezpečení věnujte dostatek času monitoringu RDP protokolu. Pokud v počítačové síti nedisponujete žádným centralizovaným řešením, zapněte si auditování pro RDP připojení a hlídejte neobvyklé aktivity. Kapitolou samou o sobě jsou pak pravidelné aktualizace od společnosti Microsoft. Ty obsahují nezbytné záplaty a opravy známých problémů.

Při využívání RDP protokolu berte v potaz nejen to, že jde o příjemnou možnost vzdáleného přístupu k pracovní ploše, ale myslete i na bezpečnostní rizika. Klaďte patřičný důraz na zabezpečení RDP portů a při jejich používání se neváhejte vzdělávat v této oblasti.